Sieci bezprzewodowe na dobre zagościły w naszych domach. Powinniśmy zatem zadbać o ich bezpieczeństwo, lecz co robić, gdy do dyspozycji mamy kilka różnych metod szyfrujących połączenie? Które najlepsze? Czym się różnią? O tym wszystkim tylko w tym artykule.

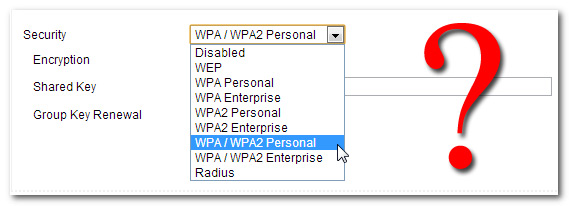

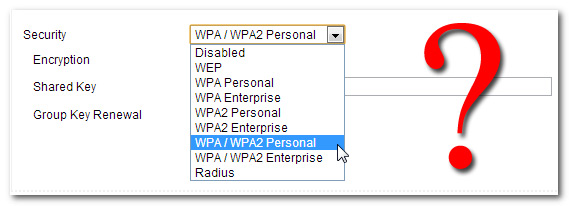

Kupujesz nowy router, podłączasz po raz pierwszy i przechodzisz do strony z konfiguracją, aby uruchomić swoją pierwszą sieć bezprzewodową i zabezpieczyć ją hasłem. No właśnie, zabezpieczyć ją, tylko który standard szyfrowania należy wybrać? A może to pominąć i pozostawić sieć otwartą? Wprawdzie to Twoja sieć, Twoje dane, lecz należy pamiętać, że jeśli ktoś dokona pomyślnego włamania w niecnych celach, to do Ciebie policja zapuka jako pierwsza... Nie... :D Takie historyjki to jeszcze nie w Polsce, ale warto dbać o swoją sieć i dobrze ją zabezpieczyć przed intruzami. O co tak naprawdę chodzi w zabezpieczeniach WEP, WPA i WPA2?

WEP, WPA i WPA2: bezpieczeństwo sieci Wi-Fi na przestrzeni lat

Od późnych lat 90. ubiegłego stulecia, algorytmy szyfrowania były wielokrotnie ulepszane lub zamieniane nowszymi. Warto przejrzeć, jak to było z poszczególnymi specyfikacjami, aby dowiedzieć się, dlaczego powinno się unikać starszych standardów.

Wired Equivalent Privacy (WEP)

WEP jest chyba najpopularniejszym standardem szyfrującym połączenie Wi-Fi na świecie. Funkcjonuje już od dawna, zapewniając bardzo szeroką kompatybilność z urządzeniami i oprogramowaniem. Poza tym występuje zwykle na pierwszej pozycji na listach w ustawieniach routerów.

WEP zostało przyjęte jako standard zabezpieczenia sieci Wi-Fi we wrześniu 1999. Pierwsza wersja WEP nie była szczególnie mocna, nawet na tamte czasy, gdyż restrykcje USA dot. udostępniania technologii kryptograficznej doprowadziły do tego, że producenci musieli ograniczać możliwości szyfrowania na swoich urządzenia jedynie do wersji 64-bitowej. Kiedy restrykcje zostały zniesione, wzrosło to do wersji 128-bitowej. I pomimo wprowadzenie 256-bitowego szyfrowania WEP, 128-bitowa wersja pozostała najpopularniejsza.

Pomimo korekt w algorytmie WEP i wzrostu wielkości klucza, przez cały czas naprawdę spora ilość błędów była odkrywana i, jako, że moc obliczeniowa komputerów stale rosła, okazało się naprawdę prostym złamanie tego zabezpieczenia. Już w 2001 roku krążyły dowody o słabości tego zabezpieczenia, natomiast w 2005 r. FBI zaprezentował (aby zwiększyć świadomość słabości WEP), jak w ciągu kilku minut można złamać te zabezpieczenia używając darmowego i ogólnodostępnego oprogramowania.

Pomimo pracami na ulepszeniem tego algorytmu, WEP wydaje się być wyjątkowo podatnym na ataki, a systemy nim zabezpieczone zaktualizowane na nowe algorytmy, a kiedy jest to niemożliwe - zastąpione nowszymi. Organizacja zarządzająca standardami Wi-Fi - Wi-Fi Alliance - oficjalnie "emerytowała" WEP w 2004 roku.

Wi-Fi Protected Access (WPA)

WPA było odpowiedzią organizacji Wi-Fi Alliance na kiepski standard WEP. Oficjalnie powstał w 2003 r., rok przed odstawieniem WEP. Najpopularniejszą konfiguracją WPA jest WPA-PSK (Pre-Shared Key). Klucze używane przez WPA są 256-bitowe, co jest dużą różnicą w porównaniu do tych WEP-owskich.

Kilka znaczących zmian, które zostały wprowadzone wraz z WPA to m.in. sprawdzenie wiadomości uwierzytelniającej (aby ustalić, czy atakujący zdobył lub zmieniał pakiety przechodzące pomiędzy routerem/access pointem a klientem) czy też TKIP (Temporal Key Integrity Protocol). TKIP wykorzystuje klucze związane z pakietami, a nie już ustalony wcześniej klucz do całości, jak to było w WEP. TKIP zostało później wyparte przez AES (Advanced Encryption Standard).

Pomimo znaczącej wyższości WPA nad WEP, "duch" WEP-a nawiedził również WPA. TKIP, ważny komponent WPA, został zaprojektowany do łatwych aktualizacji sprzętu z obsługą WEP. Ponieważ on ponownie wykorzystywał pewne elementy używane w WEP, ostatecznie sam stał się niebezpieczny, z błędami.

Tym samym WPA, jak jego poprzednik, stał się głównym bohaterem kolejnych dowodów i kolejnych demonstracji na jego słabość. Co ciekawe owe ataki nie są bezpośrednio przeprowadzane stricte na algorytm WPA (chociaż i tak zostały zademonstrowane), ale na uzupełniający go system WPS (Wi-Fi Protected Setup), zaprojektowany do łatwego łączenia urządzeń z nowoczesnymi routerami i access pointami.

Wi-Fi Protected Access II (WPA2)

W 2006 r. algorytm WPA został oficjalnie wyparty przez WPA2. Jedną ze znaczących zmian było obowiązkowe użycie AES i CCMP jako zamiennika dla TKIP (nadal zachowany w WPA2 jako rezerwowy system dla kompatybilności z WPA).

Obecnie, słaby punkt w bezpieczeństwie sieci WPA2 jest niejasny taki przypadek, wymagający dodatkowo, aby atakujący miał już wcześniej dostęp do zabezpieczonej sieci Wi-Fi, w celu uzyskania pewnych kluczy, a dopiero wówczas jest możliwy atak wobec innych urządzeń w sieci. Trzeba jednak pamiętać, że te luki de facto ograniczają się jedynie do korporacyjnych zastosowań i nie wpływają na bezpieczeństwo małych sieci domowych.

Niestety, podobnie jak w WPA, duża dziura istnieje w ataku wektorowym poprzez WPS (Wi-Fi Protected Setup), czyli tym łatwym łączeniem z siecią. Pomimo faktu, że włamanie do sieci WPA/WPA2 z włączonym WPS-em wymaga od 2 do 14 godzin ciągłej pracy komputera hakera, nie zwalnia nas to z wyłączenia WPS-a dla naszego bezpieczeństwa. Jeśli to możliwe, najlepiej, aby opcję WPS w ogóle usunąć z oprogramowania na naszym routerze/access poincie, ale to zalecam jedynie doświadczonym użytkownikom, którzy nie boją się eksperymentować z firmwarem (nieumiejętne operacje mogą doprowadzić do całkowitej awarii urządzenia na płaszczyźnie oprogramowania, w większości nieobjętej gwarancją).

Co więc mam zrobić, by ustrzec się przed włamaniem do mojej sieci Wi-Fi?

Po pierwsze

Co więc mam zrobić, by ustrzec się przed włamaniem do mojej sieci Wi-Fi?

Po pierwsze wybierz najbezpieczniejsze możliwe szyfrowanie. Poniżej jest lista zabezpieczeń sieci Wi-Fi dostępnych w routerach i access pointach, uszeregowana od najlepszych do najgorszych:

- WPA2 + AES

- WPA + AES

- WPA + TKIP/AES (TKIP jest tutaj w rezerwie, w razie niekompatybilności urządzenia z AES)

- WPA + TKIP

- WEP

- sieć otwarta, bez zabezpieczeń

Po drugie wyłącz w ustawieniach WPS (Wi-Fi Protected Setup). Idealnie by było, gdybyś ustawił swój router na WPA2 + AES, właśnie z wyłączonym WPS-em. Każda inna konfiguracja jest coraz mniej bezpieczna.

Teraz już wiesz jak zabezpieczyć się przed intruzami w domowej sieci Wi-Fi. :)

na podstawie: How-To Geek

Podobał się artykuł? Myślę, że tak. :) Czekam na Twój komentarz poniżej. Bądź ze mną na bieżąco na Facebooku i obserwuj mnie na X.

BĄDŹ ZE MNĄ NA BIEŻĄCO

NA FACEBOOKU ORAZ X |

|